Inhaltsverzeichnis

Erweitertes rollenbasiertes Zugriffskontrollmodell - eRBAC

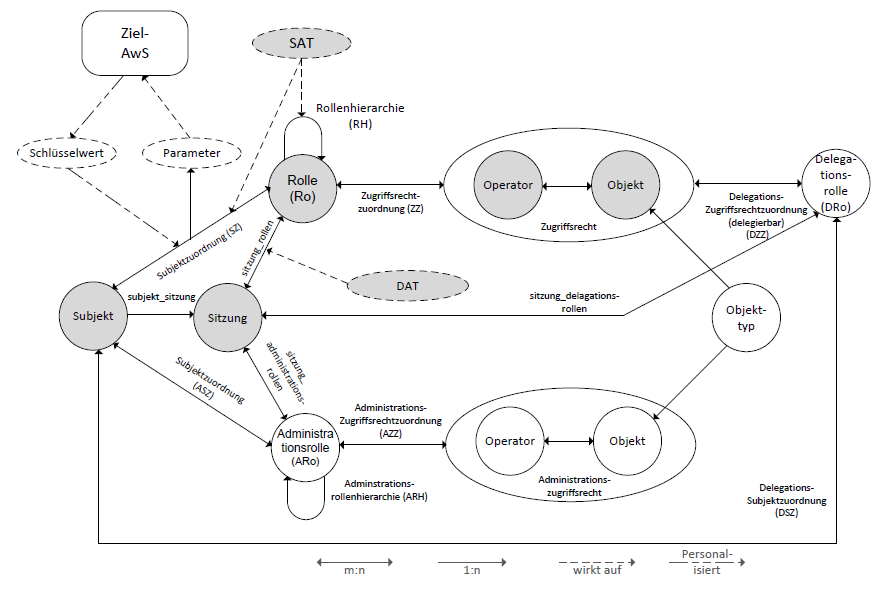

Das eRBAC ist ein auf dem RBAC basierendes, erweitertes Zugriffskontrollmodell. Es erweitert das RBAC um die Elemente: Objekttypen, Rollentypen und Parametrisierung bzw. Personalisierung von Rollen.

Objekttypen

Neben den Entitäten Objekt, Operator und Zugriffsrecht wird die zusätzliche Entität Objekttyp eingeführt. Durch eine Typisierung von Objekten, wird im eRBAC zwischen dem Öffnen einer Anwendungssoftware und dem Aufruf von Objekten innerhalb einer Anwendungssoftware unterschieden. Es werden als Objekttypen:

- Anwendung für Objekte, die den Einstiegspunkt in eine Anwendungssoftware darstellen und

- Klasse für Objekte, die Klassen innerhalb einer Anwendungssoftware repräsentieren

zur Verfügung gestellt. Jeder Rolle sind mindestens ein Objekt des Typs Anwendung und beliebig viele Objekte des Typs Klasse zugeordnet. Durch diese Einteilung zwischen Anwendung und Klasse kann eine Aufrufstruktur durch eine automatische Weiterleitung zwischen Authentifizierung und Zugriffskontrolle implementiert werden. Dazu besitzt ein Objekt des Typs Anwendung noch zusätzlich die Attribute Aufrufadresse, welche die Adresse der aufzurufenden Anwendung speichert und Aufrufbezeichnung welche den Namen der Anwendung zur Darstellung in bspw. Menüs beinhaltet.

Objekte und Operatoren können in eRBAC unabhängig voneinander definiert werden. Durch explizite Zuordnung von Operatoren zu Objekten werden die Zugriffsrechte festgelegt. So können aus Gründen der Informationssicherheit unerwünschte Kombinationen vermieden werden.

Rollentypen und Rollen in eRBAC

In eRBAC werden Rollen in Rollentypen mit getrennten Sicherheitsrichtlinine eingeteilt. Die folgenden Rollentypen sind in eRBAC definiert:

- Anwendungsrollen

- Virtuelle Rollen

- Administrationsrollen

Anwendungsrollen bündeln die Zugriffsrechte vom öffnen der Anwendung bis hin zur Überprüfung jedes Zugriffs auf von außen zugreifbare Funktionen eines Anwendungssystems. Sie können sowohl einem Subjekt direkt zugeordnet als auch in einer Rollenhierachie eingebunden werden.

Virtuelle Rollen sind Anwendungsrollen zum kapseln von Zugriffsrechten welche von mehreren Rollen benötigt werden. Dieser Rollentyp wird keinem Subjekt zugeordnet, sondern wird nur in der Rollenhierachie verwendet

Administrationsrollen bündel die Zugriffsrechte, die für die Rechteverwaltung notwendig sind. Die Administrationsrolle ist disjunkt von den Rollen der anderen Rollentypen. Die Basiskomponenten dieser Rolle Vorbedingung und Rollenbereiche orientieren sich nicht an der bestehenden Subjekt- bzw. Zugriffsrechtszuordnung, sondern an davon separat definierten Subjekt- bzw. Zugriffsrechtepools, die sich am Aufbau der Organisation orientieren. Den Administrationsrollen zugeordneten Subjekte können folgende Aufgaben wahrnehmen:

- Grundlagen: Objekte, Operatoren und Zugriffsrechte neu anlegen.

- Rollenverwaltung: Rollen anlegen, Zugriffsrechte zuordnen, Aufgabentrennung festlegen und Rollen in eine Rollenhierarchie einordnen.

- Subjektverwaltung: Subjekte mit ihren Zugangsdaten anlegen und die Subjektzuordnung vornehmen.

- Domänenverwaltung: Zuordnen von Schlüsselwerten aus dem Anwendungssystem zur Festlegung der Attribute für die Personalisierung und die Domänenbeschränkung.

Personalisierung von Rollen

Durch eine Single-Sign-On-Authentifizierung wird zwar die Identität eines Subjektes unternehmensweit festgelegt, es kann aber notwendig sein, weitere Attribute des Subjektes bekannt zu machen. Die Daten zur Personalisierung müssen im Zugriffskontrollsystem hinterlegt werden um an das Anwendungssystem übergeben werden zu können. Dabei wird bei der Rolle hinterlegt, welche Datenobjekte aus dem Zielanwendungssystem für die Personalisierung eines Subjektes herangezogen werden. Für jedes Subjekt werden die Primärschlüssel des entsprechenden Datenobjektes hinterlegt.

In FlexNow werden anhand der Organisationseinheit die zu bearbeitenden Lehrveranstaltungen und Prüfungen eines Prüfenden festgelegt. Es reicht in FN2RBAC der Schlüssel der Organisationseinheit aus, um diesen an das Anwendungssystem FlexNow zu übergeben und damit die entsprechenden Daten filtern und anzeigen zu können. Die anzuzeigenden Daten werden von der Geschäftslogik ermittelt. Ein mögliches Nutzungsszenario an Hochschulen ist, dass Mitarbeiter für mehrere Lehrstühle arbeiten. Durch dieses Konzept kann ein Mitarbeiter für verschiedene Lehrstühle Notenlisten bearbeiten, ohne dafür unterschiedliche Zugangsdaten zu benötigen.

Domänenbeschränkung durch parametrisierte Rollen

Alle Subjekte einer zugeordneten Rolle besitzend dieselben Zugriffsrechte, aber jedes Subjekt darf nur die für es erlaubten Daten sehen. Um nicht für jedes Subjekt eine persönliche Rolle anlegen zu müssen, wird die Domäne der Ergebnismenge über Parameter beschränkt. Dazu werdenn die Rollen parametrisiert. Zur Parametrisierung werden in eRBAC Parameter hinterlegt und den Rollen zugeordnet, die je nach Zielanwendungssystem unterschiedlich sind. Nach der Subjektzuordnung werden jedem Subjekt die erlaubten Attributwerte für die Domänenbeschränkung eingetragen. Für eine formale Zusammenfassung des eRBAC klicken Sie hier.

Für eine Fallstudie zur Modellierung von Rollen, Domänenbeschränkung und personalisierten Rollen klicken Sie hier.

Literatur

Fischer, Gerlinde (2015) Ein Zugriffskontrollmodell für aufgabenbezogene Rollen. Optus, Bamberg. urn:nbn:de:bvb:473-opus4-456743